டார்க் வெப் விபரக்கோப்பு: Ghost (Cring) Ransomware – முழுமையான ஆய்வு

அறிமுகம்

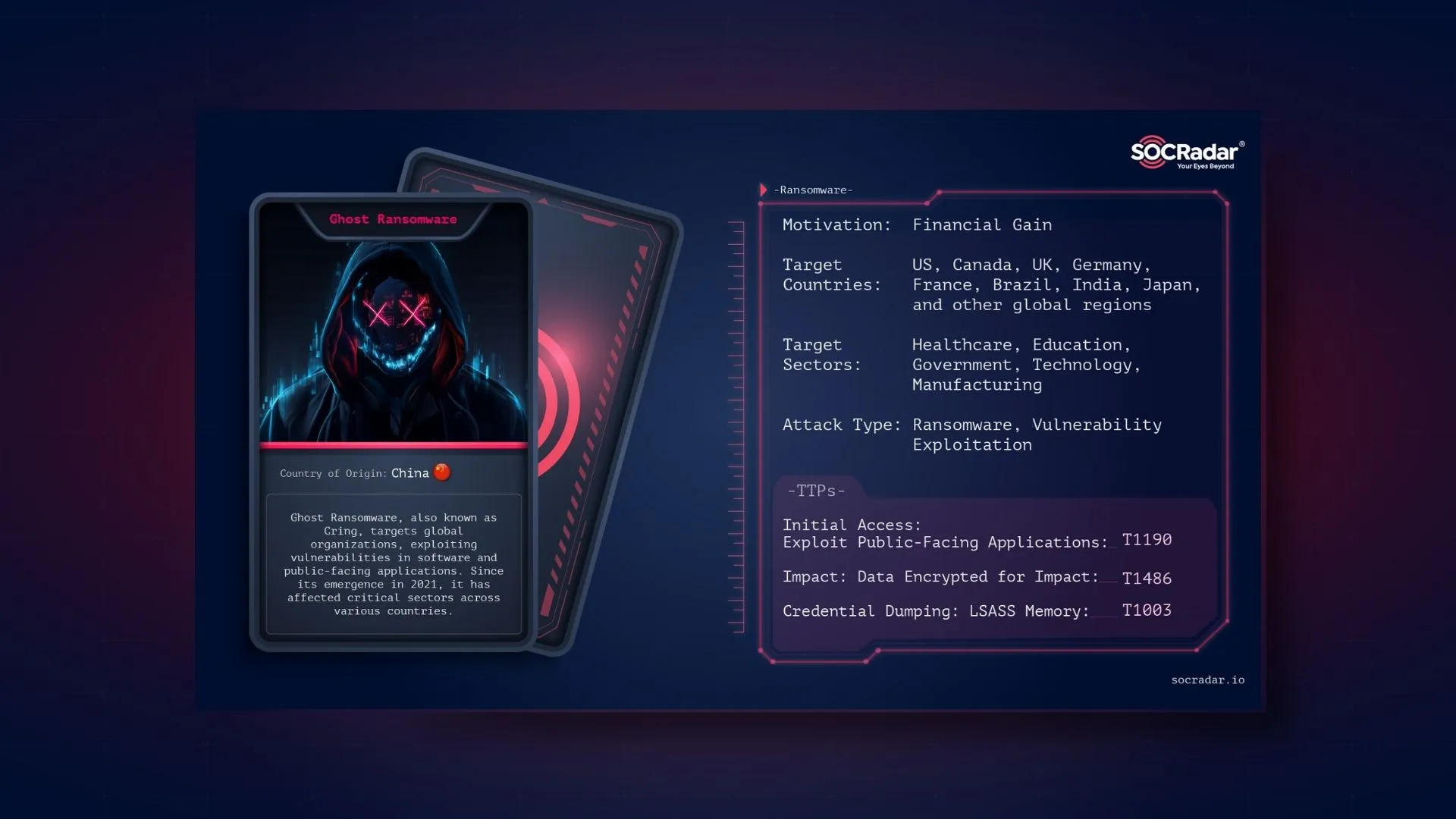

பிப்ரவரி 2025ல், அமெரிக்காவின் Cybersecurity and Infrastructure Security Agency (CISA) FBI மற்றும் Multi-State Information Sharing and Analysis Center (MS-ISAC) உடன் இணைந்து Ghost (Cring) Ransomware தாக்குதல்களின் நுணுக்கமான முறைகள் (Tactics, Techniques, and Procedures – TTPs) குறித்து எச்சரிக்கை வெளியிட்டது. 2021 முதல் செயல்படுவதாக அறியப்பட்ட இந்த ரேன்சம் வேர், பல்வேறு துறைகளில் உள்ள இணையத்துடன் நேரடி தொடர்பு கொண்ட அமைப்புகளை குறிக்கோளாகக் கொண்டு, பழைய மென்பொருள் பதிப்புகள் மற்றும் பலவீனமான பாதுகாப்பு அமைப்புகளை பயன்படுத்தி தாக்குதல் நடத்துகிறது.

|

| Thanks to SOC Radar |

Ghost (Cring) Ransomware யார்?

Ghost (Cring) Ransomware என்பது நிதி லாபத்தை நோக்கி செயல்படும் சைபர் துரோகிகள் குழுவாகும். குறைபாடுகள் மற்றும் பாதுகாப்பு சிக்கல்களை கண்டறிந்து, குறைவான பாதுகாப்புள்ள நெட்வொர்க்களைச் சிதைத்துவிட்டு முக்கிய தரவுகளை குறியாக்கம் செய்து, அதன் பதிலாக பில்லிங் (ரேன்சம்) கோரிக்கை மேற்கொள்ளப்படும் இந்த தாக்குதல்கள், அதிக அளவில் நஷ்டத்தை ஏற்படுத்தும் நோக்கத்துடன் நடக்கின்றன.

இலக்கு துறைகள்

Ghost (Cring) குழுவின் தாக்குதல்களின் இலக்குகளில் பல துறைகள் அடங்கும்:

மருத்துவம் மற்றும் நிதி சேவைகள்:

மருத்துவ மையங்கள் மற்றும் நிதி நிறுவனங்கள், நோயாளி விவரங்கள், பரிசோதனை அறிக்கைகள் மற்றும் வாடிக்கையாளர் தரவுகளைக் கையாள்வதால் அதிக முக்கியத்துவம் வாய்ந்தவை.அரசு மற்றும் முக்கிய கட்டமைப்புகள்:

அரசாங்க ஆணையங்கள் மற்றும் மின்சாரம், நீர், டெலிகம் போன்ற முக்கிய கட்டமைப்புகள் தாக்குதல்களின் இலக்காக இருக்கும். இதனால் சேவைகள் முற்றிலும் நிறுத்தப்படுவதும், தரவுகள் திருடப்படுவதும் ஆகியவை ஏற்படலாம்.உற்பத்தி மற்றும் தொழிற்சாலை துறைகள்:

தொழிற்சாலை நிர்வாக மையங்கள், பழைய அல்லது புதுப்பிக்காத மென்பொருள் பயன்படுத்தும் நிறுவனங்கள், மற்றும் உற்பத்தி வரிசைகளை ஆட்கொள்ளும் அமைப்புகள் Ghost தாக்குதலுக்கு அடிமைப்படுத்தப்பட்ட இலக்குகள் ஆகும்.கல்வி மற்றும் தொழில்முறை சேவைகள்:

கல்வி நிறுவனங்கள், பல்கலைக்கழகங்கள் மற்றும் ஆராய்ச்சி மையங்கள், மேலும் சட்ட மற்றும் கணக்குப்பதிவு நிறுவனங்கள் போன்றவை, தனிப்பட்ட தகவல்கள் மற்றும் மதிப்புமிக்க அறிவியல் சொத்துக்களை கொண்டதால் தாக்குதலுக்கு முன் இலக்காக தேர்வு செய்யப்படுகின்றன.சில்லறை மற்றும் மின் வர்த்தகம்:

வாடிக்கையாளர் மற்றும் பில்லிங் விவரங்கள் அதிகமாக இருக்கும் மின் வர்த்தக நிறுவனங்கள், விற்பனை செயல்பாடுகளை பாதிப்பதற்கான தாக்குதல்களின் இலக்காகக் கருதப்படுகின்றன.

Ghost Ransomware – தாக்குதல் முறைமைகள்

1. ஆரம்ப அணுகல் மற்றும் பயனீடு (Initial Access and Exploitation)

Ghost குழுவின் தாக்குதல் முறையில் முதலில் வெளிப்புறத்தில் உள்ள, பாதுகாப்பற்ற (vulnerable) கணினி அமைப்புகளைத் தேர்வு செய்கின்றனர். குறிப்பாக, Fortinet FortiOS போன்ற சாதனங்களில் உள்ள CVE-2018-13379 போன்ற பலவீனத்தைப் பயன்படுத்தி, SSL VPN சேவையில் இருந்து plaintext VPN கடவுச்சொற்களை பெறுவதன் மூலம் துவக்க அணுகலை பெறுகின்றனர். இதன் மூலம், அவர்கள் நெட்வொர்க் உட்புறத்தில் பரவ வைக்கும் வாய்ப்பு உருவாகிறது.

2. ரேன்சம் வேர் பதிப்பு நிறுவுதல் (Deployment of Ransomware Payload)

நெட்வொர்க் அணுகலைப் பெற்ற பின்னர், Ghost குழு PsExec மற்றும் Windows Management Instrumentation (WMI) போன்ற தானியங்கி கருவிகளைப் பயன்படுத்தி, ரேன்சம் வேர் பதிப்பை பல கணினிகளில் நிறுவுகின்றனர். இவை சட்டபூர்வ கருவிகளைப் போல கையாளப்படுவதால், பாதுகாப்பு அமைப்புகள் இக்கட்டமைப்பைக் கண்டறிய சிரமப்படுகின்றன.

3. சிறப்பு உரிமை உயர்த்தல் மற்றும் அருகியலாக்கம் (Privilege Escalation and Lateral Movement)

மூலம் பதிப்பை நிறுவிய பிறகு, தாக்குதல் குழு மேலதிக அணுகல் உரிமைகளைப் பெற முயற்சிக்கிறது. இது, கணினி அமைப்புகளின் பரந்த பகுதியைச் சேர்ந்த முக்கிய தரவுகளை குறியாக்கம் செய்ய உதவுகிறது. அவர்கள் பெறப்பட்ட கடவுச்சொற்களைப் பயன்படுத்தி, மற்ற அமைப்புகளிலும் நுழைந்து, தாக்குதலை விரிவாக்குகின்றனர்.

4. செயல்முறை நிறுத்தல் மற்றும் கண்டறிதல் தடுப்பு (Process Termination and Anti-Detection Techniques)

தக்க பாதுகாப்பு மென்பொருட்களை முடக்கி, அவை இழப்பு முறையில் செயல்படாமல் நிறுத்துவது Ghost தாக்குதலின் முக்கிய அம்சமாகும். குறிப்பாக, தரவுத்தள மேலாண்மை, பாதுகாப்பு மென்பொருள் மற்றும் கணினி கண்காணிப்பு கருவிகளை நிறுத்தி, குறியாக்க செயல்முறை தாமதிக்காமல் நடைபெற உதவுகிறது.

5. கோப்பு குறியாக்க செயல்முறை (File Encryption Process)

குறைபாடுகள் கண்டறியப்பட்ட பிறகு, Ghost குழு AES-256 மற்றும் RSA-2048 போன்ற கூட்டு குறியாக்க முறைகளைப் பயன்படுத்தி, முக்கிய கோப்புகளை குறியாக்கம் செய்யத் தொடங்குகிறது. குறியாக்கம் செய்யப்பட்ட கோப்புகளுக்கு தனித்துவமான விரிவுரையை (extension) சேர்த்து, தாக்குதலின் தாக்கத்தை வெளிப்படுத்துகிறது.

6. நிலைத்தன்மை முறைகள் (Persistence Mechanisms)

நீண்டகால தாக்குதலுக்காக, Ghost (Cring) குழு பல நிலைத்தன்மை முறைகளைப் பயன்படுத்துகிறது. உதாரணமாக, கணினி மறுதொடக்கம் செய்யும் பொழுது, தானாகவே ரேன்சம் வேர் மீண்டும் இயக்கப்படும் வகையில், திட்டமிடப்பட்ட பணிகளை (scheduled tasks) உருவாக்குவது, ரெஜிஸ்ட்ரீ மாற்றங்கள் மற்றும் சில fileless தொழில்நுட்பங்களை பயன்படுத்தி நீண்டகால நுழைவை உறுதிப்படுத்துகிறது.

தடுப்பு மற்றும் பாதுகாப்பு முன்னெச்சரிக்கை நடவடிக்கைகள்

நெட்வொர்க் மற்றும் குறுக்கு சாதன பாதுகாப்பு:

- EDR/XDR தீர்வுகள்: Endpoint Detection and Response அல்லது Extended Detection and Response கருவிகளைப் பயன்படுத்தி தாக்குதலை முன் கண்டறிதல்.

- நெட்வொர்க் பிரிவாக்கம் (Segmentation): தாக்குதலின் பரவலைத் தடுக்க பிரிவு செய்வது.

- அவசியமில்லாத சேவைகளை முடக்கு: SMBv1, RDP போன்ற சேவைகளை இயல்பாக நிறுத்தி வைப்பது.

- அறிந்த IoCs கண்காணித்தல்: Ghost தாக்குதலுடன் தொடர்புடைய கோப்பு ஹாஷ்கள், கருவிகள் மற்றும் மின்னஞ்சல் முகவரிகளை தொடர்ந்து சரிபார்த்தல்.

அடையாள நிர்வாகம் (Identity and Access Management):

- பலநிலை உறுதிப்பத்திரங்கள் (MFA): அனைத்து தொலைதூர அணுகல் புள்ளிகளிலும், நிர்வாக கணக்குகளிலும் MFA பயன்படுத்துதல்.

- வலுவான கடவுச்சொற்கள்: தனித்துவமான மற்றும் சிக்கலான கடவுச்சொற்கள் மற்றும் அவற்றின் மாறுதல் நடைமுறை.

- உதவி உரிமைகளை கட்டுப்படுத்தல்: நிர்வாக உரிமைகளை குறைத்து, அவற்றை நேரடியாக ஆய்வு செய்தல்.

மென்பொருள் மற்றும் புதுப்பிப்பு நிர்வாகம்:

- முக்கிய பலவீனங்களை புதுப்பிக்கவும்: குறிப்பிட்ட CVE குறியீடுகள் (உதா: CVE-2020-1472, CVE-2014-1812, CVE-2017-0143/0144) போன்றவற்றை உடனடியாக புதுப்பித்தல்.

- பாதுகாப்பு மென்பொருளை மேம்படுத்துதல்: அந்தண்டிவைரஸ், ஃபயர்வால், மற்றும் ஊடுருவல் கண்டறிதல் அமைப்புகளை புதிய பதிப்புகளுக்கு மேம்படுத்துதல்.

மின்னஞ்சல் மற்றும் வலை பாதுகாப்பு:

- மின்னஞ்சல் வடிகட்டல்: சந்தேகமூட்டும் மின்னஞ்சல்களை தடுக்க, சோதனை செய்வது.

- மைக்ரோசாப் மற்றும் எக்சிக்யூட்டபிள் கோப்புகளை முடக்கு: இணைப்புகளை தானாக இயக்குவதைத் தடுக்கும் நடவடிக்கைகள்.

- DNS வடிகட்டல்: நியமிக்கப்பட்ட தீய டொமைன்களைத் தடுப்பது.

தரவு பாதுகாப்பு மற்றும் அவசரச் செயல்முறை:

- தினசரி/திட்டமிட்ட ஆதார காப்புப் பதிவுகள்: முக்கிய தரவுகளின் ஆன்லைன் மற்றும் ஆஃப்லைன், குறியாக்கப்பட்ட காப்புப் பதிவுகளை வைத்திருத்தல் மற்றும் அவற்றை சோதனை செய்வது.

- அவசரச் செயல்திட்டம் உருவாக்கல்: தாக்குதலின் போது உடனடி செயல்பாட்டிற்கு (containment, eradication, recovery) திட்டமிடல்.

- அனுமதிக்கப்படாத கோப்பு குறியாக்கம் கண்டறிதல்: சாதாரண கையாள்தலைவிட மாற்றமடைந்த கோப்புகளை அடையாளம் காணுதல்.

SOCRadar உதவிகள்

SOCRadar தன்னிச்சையான நேரடி ஆபத்துப் பரிதிகள் மற்றும் டார்க் வெப் கண்காணிப்பு மூலம் Ghost (Cring) Ransomware-க்கு எதிராக முன்னெச்சரிக்கை எச்சரிக்கைகளை வழங்குகிறது.

- Attack Surface Management: அமைப்பில் உள்ள பலவீனங்களை கண்டறிந்து, அவற்றின் தாக்கத்தை குறைக்க உதவுகிறது.

- Threat Hunting & IOC Feeds: தற்போதைய தாக்குதல்களை அடையாளம் காண, தொடர்புடைய குறியீடுகள் (IoCs) மூலம் முன்னேற்பாடுகளை செயல்படுத்துகிறது.

- SIEM/SOAR ஒருங்கிணைப்பு: MITRE ATT&CK முறைமைகளுடன் இணைந்து, தானியங்கி கண்டறிதல் மற்றும் செயல்திறன் உயர்த்துதல்களை வழங்குகிறது.

MITRE ATT&CK – Tactics மற்றும் Techniques

CISA அறிவுறுத்தலின் படி, Ghost (Cring) Ransomware தாக்குதல்கள் பல்வேறு MITRE ATT&CK அணுகல் முறைகளை பயன்படுத்துகின்றன. அவற்றில் சில முக்கியமானவை:

ஆரம்ப அணுகல்:

- Public-facing application களைத் தாக்குதல் (T1190)

நிறைவேற்றல்:

- Windows Management Instrumentation (T1047)

- PowerShell (T1059.001)

- Windows Command Shell (T1059.003)

நிலைத்தன்மை:

- கணக்கு மாற்றங்கள் மற்றும் புதிய கணக்கு உருவாக்கம் (T1098, T1136.001/T1136.002)

உயர்த்தல்:

- குறைவான பாதுகாப்பு வாய்ப்புகளைப் பயன்படுத்தி உரிமை உயர்த்தல் (T1068)

பாதுகாப்பு தகர்ப்பு:

- அவசியமில்லாத பாதுகாப்பு கருவிகளை முடக்குதல் (T1562.001)

கோப்பு குறியாக்கம் மற்றும் தாக்குதல் முடிவுகள்:

- தரவு குறியாக்கம் (T1486)

- volume shadow copies நீக்கம் (T1490)

மேலும், Ghost குழுவின் தாக்குதலில் பயன்படுத்தப்பட்ட கருவிகள், கோப்பு ஹாஷ்கள், மின்னஞ்சல் முகவரிகள் மற்றும் TOX ஐடியுகள் போன்ற விவரங்கள், மேலதிக அட்டவணைகளாக (IoC Tables) வழங்கப்பட்டுள்ளன.

நிறைவுரை

Ghost (Cring) Ransomware தாக்குதல்கள், பல துறைகளிலும் உள்ள அமைப்புகளை இலக்கு வைத்து, பழைய மென்பொருள் பதிப்புகள் மற்றும் பலவீனமான பாதுகாப்பு அம்சங்களைத் பயன்படுத்தி நடக்கின்றன. நவீன மற்றும் பல துறை பாதுகாப்பு நடவடிக்கைகள், சரியான கண்டறிதல் முறைகள் மற்றும் அவசரத் திட்டமிடல் ஆகியவற்றின் மூலம், இத்தகைய தாக்குதல்களை தடுக்கும் வழிமுறைகளை உருவாக்க முடியும். SOCRadar போன்ற உத்தரவாத கருவிகள், நேரடி ஆபத்து கண்காணிப்பு, MITRE ATT&CK முறைகள் மற்றும் தானியங்கி பாதுகாப்பு ஒருங்கிணைப்பு மூலம், இவ்வகை தாக்குதல்களை முறையாகக் கண்டறிந்து, எதிர்மறை விளைவுகளை குறைக்க உதவுகின்றன.

இந்த முழுமையான ஆய்வு, Ghost (Cring) Ransomware மற்றும் அதன் தாக்குதல் முறைகள், இலக்கு துறைகள் மற்றும் தடுப்பு நடவடிக்கைகள் பற்றிய விரிவான தகவல்களை வழங்குகிறது. நிறுவனங்கள் தங்களின் அமைப்புகளை பாதுகாக்க, புதுப்பித்தல், பல்தள பாதுகாப்பு மற்றும் செயல்திறன் மேலாண்மை முறைகளை பின்பற்றுவதன் மூலம், இத்தகைய ஆபத்துக்களை எதிர்கொள்ளவும், தாக்குதல்களின் தாக்கத்தை குறைக்கவும் முடியும்.

மேலதிக தகவல்களுக்காக, CISA மற்றும் SOCRadar வழங்கிய அறிவுறுத்தல்களை தங்கள் தளங்களில் (உதா: www.cisa.gov) பார்க்கலாம்.

நன்றிகள்

இந்த ஆய்வுக் கட்டுரையை உருவாக்குவதில், Cybersecurity and Infrastructure Security Agency (CISA) மற்றும் SOCRadar ஆகிய நிறுவனங்களின் மதிப்புமிக்க அறிவுறுத்தல்களுக்கும் தகவல்களுக்கும் மனமார்ந்த நன்றிகள். இவற்றின் பங்களிப்புகள் இல்லாமல், இவ்வகை விரிவான தகவல் வழங்குதல் சாத்தியமாகும் என நினைக்கிறோம்.

Join the conversation